Todos los días oigo de alguien a quien le hackearon sus cuentas, le sacaron plata de su cuenta o los suplantaron y buena parte de ellos se preguntan cómo puede haber sido, cómo hicieron los hackers para acceder a su información.

Muchos se imaginan grandes operaciones clandestinas de bandas internacionales dedicadas a romper los mecanismos de encripción de los bancos, a violentar las medidas de seguridad de Facebook y Gmail y a aprovechar los exploits de día cero que de Windows, Android y iOS.

Y aunque hay casos en que es así, la verdad es que en el grueso de los casos, en aquellos que involucra a gente del común como usted y como yo, el proceso es mucho menos “elaborado” e incluye, casi siempre, una técnica llamadas ingeniería social.

¿Sabe qué es lo peor? Que el mayor culpable de esto somos usted y yo porque somos los usuarios quienes le damos toda la información a los ciberdelincuentes para que nos ataquen.

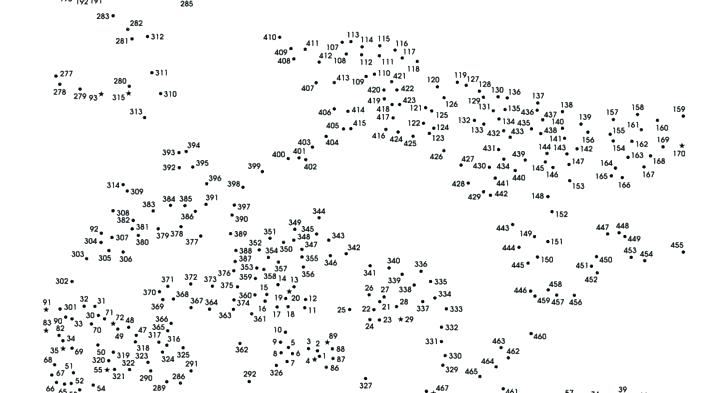

¿Cómo? Piense en la ingeniería social como esos dibujos de unir puntos hasta encontrar la imagen, ¿se acuerda?

Ahora piense que cada uno de esos puntos es un detalle de su vida. Un detalle que sirve para crear un perfil completo de usted con el que adivinar sus claves sea un proceso relativamente sencillo.

El proceso tiene los siguientes componentes:

1 – Recoger la información de las personas

El primer paso es recoger información de la gente. Esto se hace a partir de la información pública que estos comparten en línea, comprando bases de datos de terceros que se dedican a levantar información de estos (si no se ha leído nuestro artículo sobre el Verdadero Costo de lo que es Gratuito en el Mundo Digital, se lo recomiendo) y preguntándole a la gente directamente.

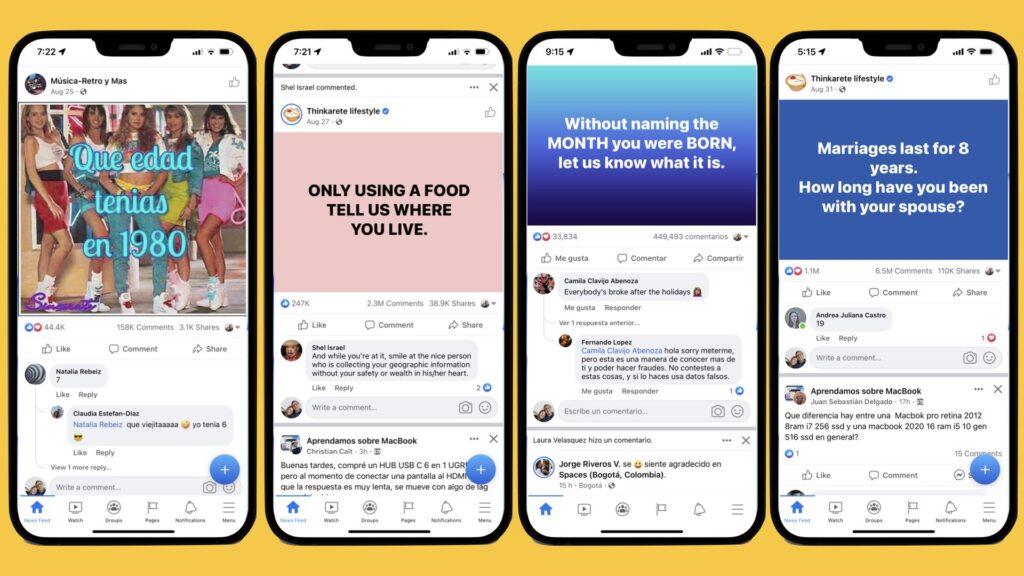

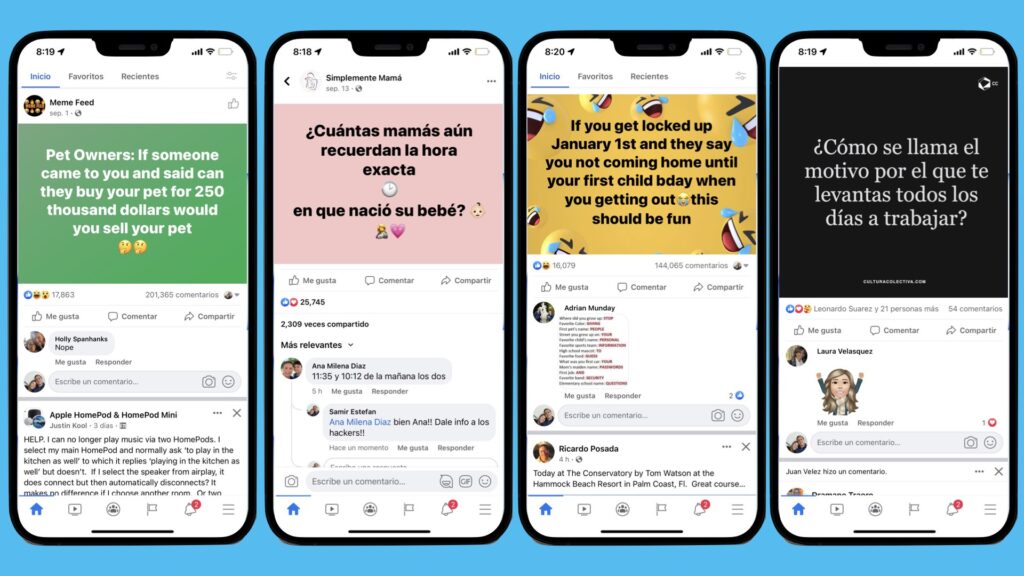

¿Qué? ¿Preguntándole a la gente directamente? Si. Mire, por ejemplo, estas “inocentes preguntas” que recopilé la semana pasada de mi feed de Facebook y que me salieron porque alguno de mis familiares o amigos respondió.

¿Qué ve? Que en menos de una semana quienes están detrás de este proceso saben el lugar y fecha de su nacimiento, la ciudad donde vive, cuándo de casó, el nombre de su mascota, la fecha y hora en que nacieron sus hijos, entre otros.

Pero hay más. Al responder muchas de estas encuestas y jueguitos que vemos en redes sociales le damos al dueño de la página o post permisos para que mire y descargue nuestra información personal, o parte de ella, como pasó con la famosa encuesta de personalidad que utilizó Cambridge Analytica para manipular las elecciones norteamericanas en el 2016 (El único culpable en el caso de caso de Facebook – Cambridge Analytica es…).

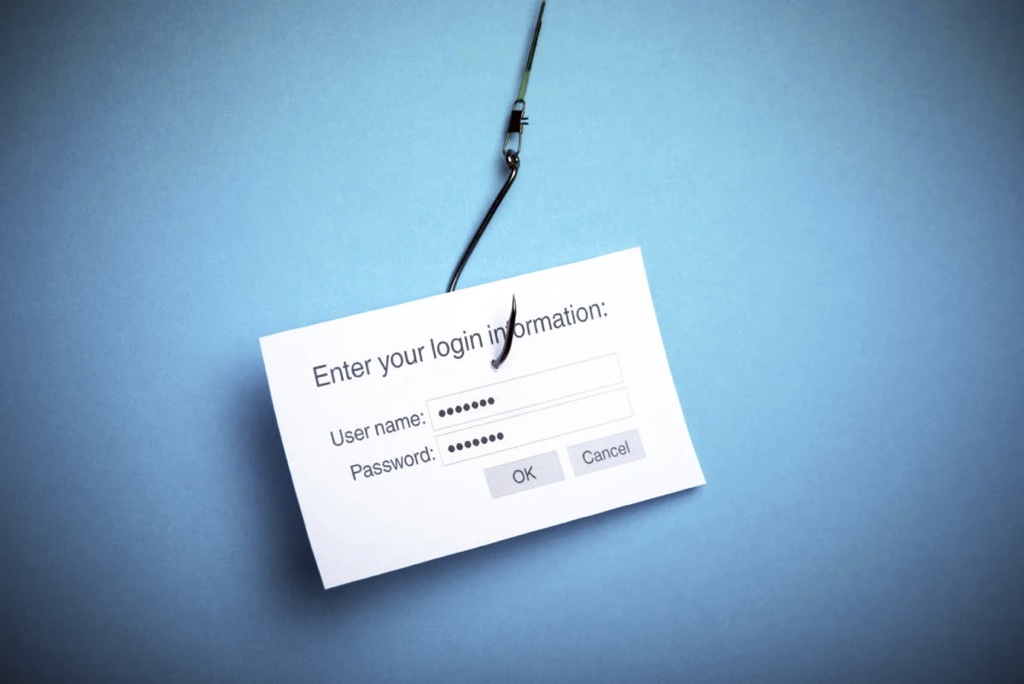

2 – Lanzarles el gancho

Con esa información, dentro la cual seguro está su correo, los ciberdelincuentes arman una campaña de phising (como de pescar, en inglés, pero el pescado es usted). Ya no tan genérica en el pasado sino más enfocada, más interesante para el usuario. Si, por ejemplo, de esa información recopilada los hackers saben que a usted le gusta x equipo de fútbol entonces le envían notificaciones -vía correo, WhatsApp o redes sociales- con información y ofertas exclusivas de ese equipo.

Si saben que usted es cliente de un banco específico o miembro de un club o asociación, se harán pasar por esa institución indicándole que debe instalar x o y software para su seguridad o le enviarán un link para que restablezca su clave la cual ha sido suspendida.

O, en muchos es tan sencillo con mandarle lo que parece ser un pdf, un xls o un ppt que por dentro viene lleno de malware y que infectará su equipo para poder encender la cámara / micrófono cuando ellos quieran (y sin que usted se de cuenta), guarde todo lo que usted teclea y registre los sitios web y/o aplicaciones que utiliza.

3 – Voilá!

Y voila! han logrado su cometido. Es un tema de tiempo, de paciencia, de ir armando el perfil y de esperar el pendejo que primero caiga.

¿Cómo me protejo?

La mejor manera es como les hemos dicho en el pasado: “no den papaya”.

1 – No responda encuestas, preguntas o jueguitos que parecen inocentes pero que, agregados, le pintan a los delincuentes un perfil detallado suyo

2 – No abra links que vienen, por el mecanismo que sea, de gente que usted no sabe quién es.

3 – Valide el URL o dirección de correo completo -COMPLETO!- de donde recibe notificaciones o a donde lo lleva un link. Completo es total, no solo la parte que se ve visible en el navegador.

4 – No instale aplicaciones por fuera de las tiendas oficiales de aplicaciones de su sistema operativo.

5 – No descargue ni abra archivos que no necesite y que no vengan de alguien a quien conoce

6 – Revise bien el perfil de quien lo contacta (por Facebook, por Whatsapp, por SMS) y verifique que sí sea quien dice que es.

7 – No reutilice claves. Si los hackers descifran (o compran una de las tantas fugas de información que hay) la probarán en todos los servicios /apps donde usted esté inscrito, y

8 – Deje de usar claves obvias. Es más, deje de usar claves que usted se sepa. Utilice algún administrador de claves que crea secuencias aleatorias, de 25 caracteres o más, y que usted valida con su huella o rostro en sus dispositivos.